Фрод: методы разоблачения и защита рекламы

В рекламной экосистеме все заинтересованные стороны все чаще сталкиваются с проблемой истощения бюджета, поскольку мошенничество с мобильной рекламой продолжает стремительно расти. В своих предыдущих статьях мы подробно рассмотрели статистику увеличения фрода и виды мошенничества в мобильной рекламе. В этой статье Мобио разберет методы разоблачения фрода, различные методы анализа мошеннических действий, показатели их обнаружения и рассмотрит, какие защитные меры заложены в основу антифрод систем для обеспечения безопасной рекламной среды.

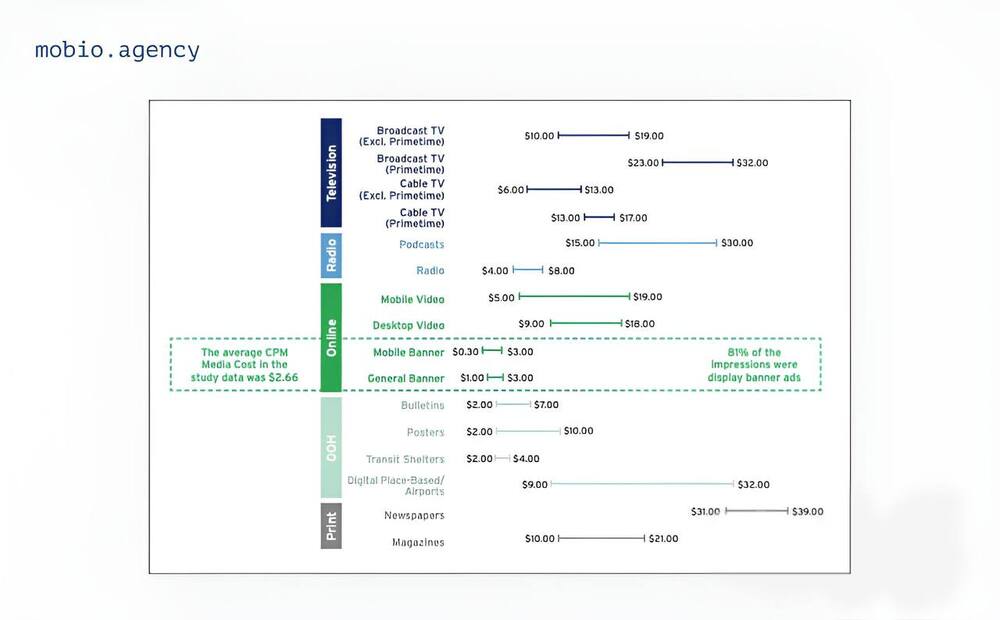

На основании своих исследований ANA (Ассоциация общенациональных рекламодателей) установила, что мобильные баннеры стали одним из самых экономически эффективных вариантов рекламы, привлекающих рекламодателей своей доступностью и потенциалом охвата широкой аудитории.

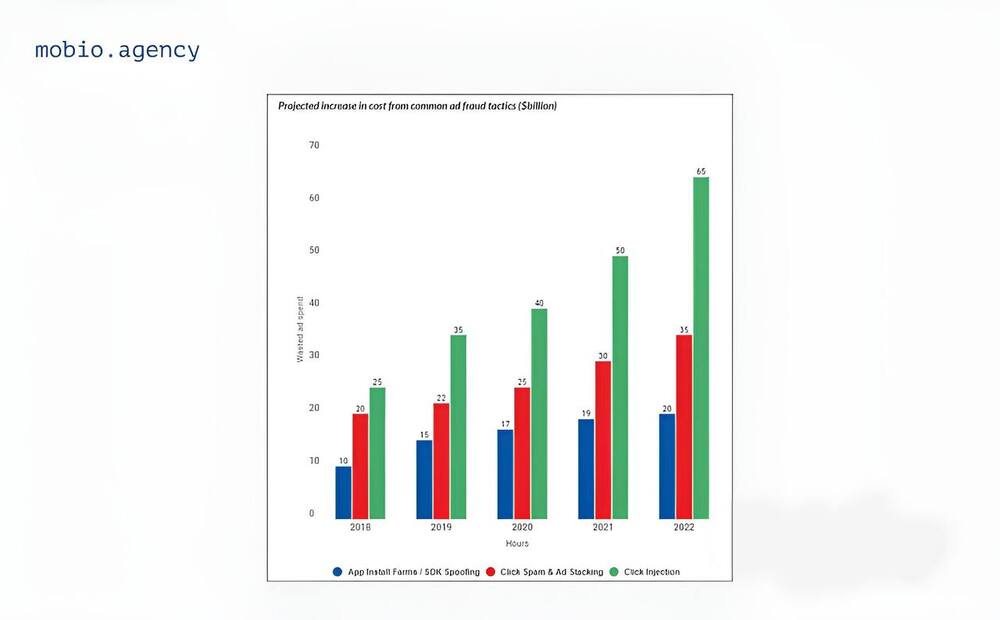

Однако в то время как рекламодатели используют рентабельность мобильной рекламы, чтобы максимизировать свои маркетинговые доходы, мошенники не упускают возможности прибегнуть к обманным методам и выкачиванию рекламных бюджетов. В результате мошенничество в сфере mobile значительно увеличилось в последние годы (смотрите серию наших статей). Динамика роста фрода при установке приложений во второй половине 2022 года по сравнению со средним уровнем мошенничества за первые 6 месяцев составила 40% для iOS и 46% для Android. При этом основная доля мошенничества с интернет-трафиком приходится на ботов.

Однако в то время как рекламодатели используют рентабельность мобильной рекламы, чтобы максимизировать свои маркетинговые доходы, мошенники не упускают возможности прибегнуть к обманным методам и выкачиванию рекламных бюджетов. В результате мошенничество в сфере mobile значительно увеличилось в последние годы (смотрите серию наших статей). Динамика роста фрода при установке приложений во второй половине 2022 года по сравнению со средним уровнем мошенничества за первые 6 месяцев составила 40% для iOS и 46% для Android. При этом основная доля мошенничества с интернет-трафиком приходится на ботов.

Источник: TrafficGuard

Источник: TrafficGuard

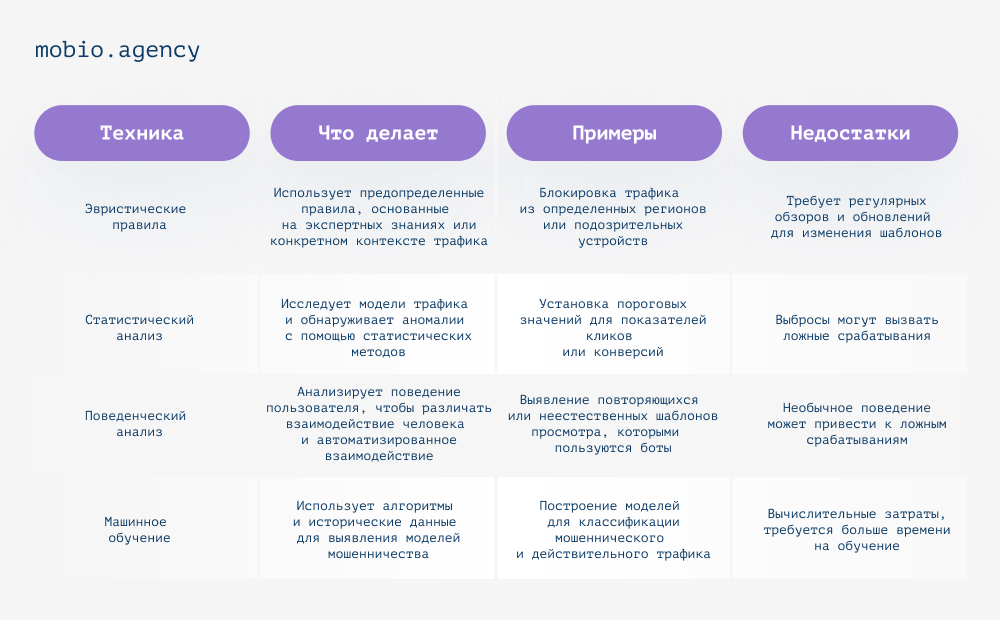

Методы анализа

Обнаружение и предотвращение мошенничества с рекламой имеет решающее значение как для маркетологов и рекламодателей, так и для рекламных сетей и паблишеров. Для борьбы со злоумышленниками используется ряд методов в зависимости от времени анализа и конкретного этапа рекламного процесса.

Метрики обнаружения

Комбинация перечисленных методов используется для выявления и предотвращения мошеннических действий. Исходя из этого, крайне важно понимать конкретные метрики и индикаторы, которые помогают обнаруживать и измерять наличие мошенничества с рекламой, включая кражу трафика, поддельные установки, DDoS-атаки и мошеннические платежи, которые ложатся финансовым и репутационным бременем на владельцев приложений и рекламодателей.

Click Metrics:

- Cross-App Clicks: выявление одновременных кликов по рекламным баннерам из разных приложений, сигнализирующих о потенциальной мошеннической деятельности.

- Короткие установки (CTIT менее 10 секунд) или длинные установки (CTIT 24 часа и более): обнаружение устройств с необычно короткими или аномально большими окнами атрибуции (интервалом между кликом/показом рекламы и установкой приложения).

- Внезапные всплески кликов: наблюдение за всплеском кликов в течение короткого промежутка времени, особенно с одного и того же IP-адреса.

- Низкий CR: отслеживание количества устройств, привлеченных рекламными кампаниями с аномально низким процентом конверсии.

Hardware Metrics:

- Виртуальные устройства: обнаружение устройств с отклонениями от ожидаемых параметров, таких как несовместимые версии ОС или размеры экрана, что предполагает наличие эмуляторов или ботов.

- Подозрительные устройства: отслеживание изменений в свойствах оборудования между запусками, которые могут указывать на мошеннические действия или манипулирование устройством.

- Обнаружение Root/Jailbreak: выявление устройств с несанкционированным доступом.

Поведенческие метрики:

- Аномальная продолжительность сеанса: отслеживание необычно длинной или короткой продолжительности сеанса, выявляющей нестандартное поведение пользователя.

- Подозрительная частота сеансов.

- Отсутствие активности: помечаются устройства с минимальным участием пользователя или без него, что предполагает мошеннические установки или неактивных пользователей.

- Гиперактивные настройки: обнаружение устройств, которые демонстрируют чрезмерную или ненормальную активность при установке.

- Установки без запуска: выявление случаев, когда пользователи не взаимодействуют с приложением после установки, что может свидетельствовать о мошеннических установках или действиях, совершаемых ботами.

Другие индикаторы:

- Unusual impression surge: ненормальное или неожиданное увеличение количества показов или частоты показа рекламы.

- Аномальные IP-адреса: отслеживание трафика из нецелевых местоположений или неактивных областей.

Антифрод системы

Для борьбы с мошенничеством в digital среде интеллектуальным и комплексным решением служат системы защиты от мошенничества, которые выявляют и предотвращают различные его виды, а также предлагают ряд защитных мер для обеспечения безопасной рекламной среды.

Функционируя на основе искусственного интеллекта, антифрод платформы и сервисы используют огромные объемы данных, применяя методы машинного обучения, статистического и поведенческого анализа. Такая комбинация позволяет системам защиты обладать высокими возможностями для выявления и пресечения мошеннических действий, включая ботов различной сложности. Применяя сложные алгоритмы и динамические инструменты для выявления мошеннической атрибуции, антифрод платформы предотвращают попытки мошенничества на уровне устройства, издателя и медиа-источника как в режиме реального времени, так и после атрибуции.

Блокировка в реальном времени

Важнейший компонент систем защиты от мошенничества, позволяющий защитить рекламодателей от мошеннических действий в режиме реального времени. При обнаружении мошеннической установки ее атрибуция немедленно блокируется, что предотвращает дальнейшее вовлечение и атрибуцию любых последующих внутренних событий от того же пользователя. Данные о заблокированных установках и внутренних событиях документируются в отчетах, специально разработанных для отслеживания мошеннической активности.

Хотя цель состоит в том, чтобы блокировать как можно больше рекламных махинаций в режиме реального времени, очень важно соблюдать баланс, чтобы избежать чрезмерной блокировки. Чрезмерная блокировка может нанести ущерб отношениям с издателями, доходам рекламных сетей и точности данных. Системы защиты следует тщательно настраивать, чтобы обеспечить оптимальный баланс между блокированием фрода и сохранением здоровых рекламных партнерств.

Пост-атрибуционное выявление фрода

В отличие от мошенничества, блокируемого в режиме реального времени, мошенничество после атрибуции выявляется и обрабатывается ретроспективно, что позволяет глубже проанализировать закономерности и поведение за определенный период времени.

Системы защиты от мошенничества, такие как, например, Protect360 от AppsFlyer, используют сложные алгоритмы и методы анализа данных для обнаружения мошенничества после атрибуции. Эти системы осуществляют непрерывный мониторинг инсталляций и внутренних событий приложений в течение нескольких дней (до 8) после атрибуции. Как только выявлено достаточное количество фродовых действий и установлена закономерность, последующие установки с аналогичной закономерностью немедленно распознаются как мошеннические.

Основные техники фрода и меры борьбы с ними антифрод систем

• Фрод со сбросом идентификатора устройства

Fraudsters: постоянно сбрасывают DeviceID на одном и том же устройстве, чтобы генерировать большое количество мошеннических установок.

Fraud Software: выявляет аномальное количество новых устройств и соответственно помещает источники их поставки в список запрещенных.

• Перехват настроек

Fraudsters: внедряют на мобильные устройства вредоносное ПО, которое отправляет уведомление во время загрузки приложения. Они перехватывают атрибуцию кликов и требуют незаслуженного кредита.

Fraud Software: блокирует атрибутированные клики с очень коротким CTIT, определяемым серверными API, такими как, например, Google Play API.

• Захват клика (Clickjacking)

Fraudsters: вредоносное ПО идентифицирует клик по ссылке атрибуции установки и мгновенно отправляет другой клик, которому отдается предпочтение, если оно атрибуционно.

Fraud Software: блокирует атрибутированные клики, которые происходят через очень короткое время после других кликов на том же устройстве и в том же приложении.

• Click Flooding

Fraudsters: рассылают большое количество поддельных кликов, чтобы обеспечить последний клик перед установкой.

Fraud Software: блокирует клики, полученные с помощью идентификаторов сайтов с низкой конверсией и длинным CTIT.

• Поведенческие аномалии

Fraudsters: выполняют непоследовательные и необычные действия после установки, чтобы обмануть системы защиты от мошенничества.

Fraud Software: выявляет «нечеловеческое» поведение почти в реальном времени и блокирует его на исходном уровне. Поведенческие модели отслеживаются и распознаются на нескольких уровнях, таких как приложение, регион, медиа-источник и издатель.

• Списки запрещенных IP-адресов

Fraudsters: используют фермы кликов, которые можно идентифицировать по их IP-адресам в течение длительного времени.

Fraud Software: IP-адреса, подозреваемые в причастности к мошенничеству, ежедневно заносятся в черный список на основе самых последних данных, полученных от стороннего провайдера. Системы защиты от мошенничества используют черные списки IP-адресов для предотвращения мошеннического трафика.

• SDK-аутентификация

Fraudsters: отправляют поддельные сообщения SDK, чтобы имитировать действия ценных пользователей.

Fraud Software: система защиты от мошенничества использует собственный протокол хеширования для шифрования сообщений между SDK и веб-сервисами, обеспечивая защиту от поддельных сообщений.

• Проверка в Store

Fraudsters: отправляют поддельные сообщения SDK для имитации установки или покупок в приложении, что позволяет им требовать высокой платы за действие (CPA).

Fraud Software: система защиты от мошенничества использует проверку установки для iTunes и проверку в приложении для iTunes и Google Play, чтобы гарантировать законность установок и покупок в приложении, предотвращая мошенническую атрибуцию.

Проблема фрода действительно крайне актуальна в In-app размещении. Недобросовестные паблишеры не перестают разрабатывать все новые и новые способы обхода антифрод-систем. Классические MMP антифрод-тулы вроде Protect360 от Appsflyer и встроенного антифрода Adjust, к сожалению, не всегда «успевают» своевременно внедрять решения по выявлению новых видов мошеннического трафика.

Александр Игонин, Affiliate Team Lead, Мобио

Такая ситуация произошла в этом году — случился бум SDK-фрода, который до сих пор не выявляется, например, наиболее распространенной антифрод-системой Protect360. Такой трафик выглядит абсолютно «чистым», классические фродовые метрики находятся в пределах нормальных значений, антифрод-тулы в свою очередь маркируют такой трафик как настоящий, нефродовый, однако на самом деле целевые действия эмулируются и не приносят реального revenue клиентам. Чаще всего такой вид фрода в большом количестве обнаруживается на СРА офферах (с оплатой за целевое действие), как правило, на Android.

Наиболее работоспособный подход к превентивной защите от такого трафика — это использование CRM системы в качестве инструмента для сверки. Мы рекомендуем нашим клиентам уделять внимание корректной настройке CRM системы и её интеграции с MMP. В подавляющем большинстве случаев такая система работы с партнерами позволяет защититься от SDK-фрода и не расходовать рекламный бюджет на фейковый трафик, не приносящий реального revenue.

От некачественного трафика и мошеннических действий страдают все участники рекламного взаимодействия, поэтому необходимость антифрод-систем очевидна. И хотя защита от мошенничества и требует некоторых инвестиций, все же такие сервисы, как самостоятельные, так и встроенные, обладают мощными инструментами для борьбы со злоумышленниками. Чтобы вы могли лучше ориентироваться и выбрать сервис, подходящий именно вам, в следующей статье Мобио предоставит обзор и детальный разбор ведущих антифрод систем.

Переходите в наш Telegram-канал и будьте в курсе всех digital-новостей.