Кибербезопасность в B2B: как бизнесу защититься от хакеров

Беседа Андрея Коняева и Алексея Маланова из «Лаборатории Касперского».

Защищаться от киберугроз стоит компаниям из всех отраслей экономики. От хакерских атак традиционно сильнее страдает финансовый сектор, однако целью злоумышленников может стать коммерческая информация, персональные данные или инфраструктура любого бизнеса. Расскажем, чего стоит опасаться и как защититься от кибератак в B2B.

Статья подготовлена на основе подкаста «Завтра облачно» от Mail.ru Cloud Solutions. В нём ведущий Андрей Коняев и его гости рассказывают про IT, бизнес и, конечно же, облачные технологии. Первым гостем в новом сезоне подкаста стал Алексей Маланов, антивирусный эксперт «Лаборатории Касперского».

Виды киберугроз в B2B

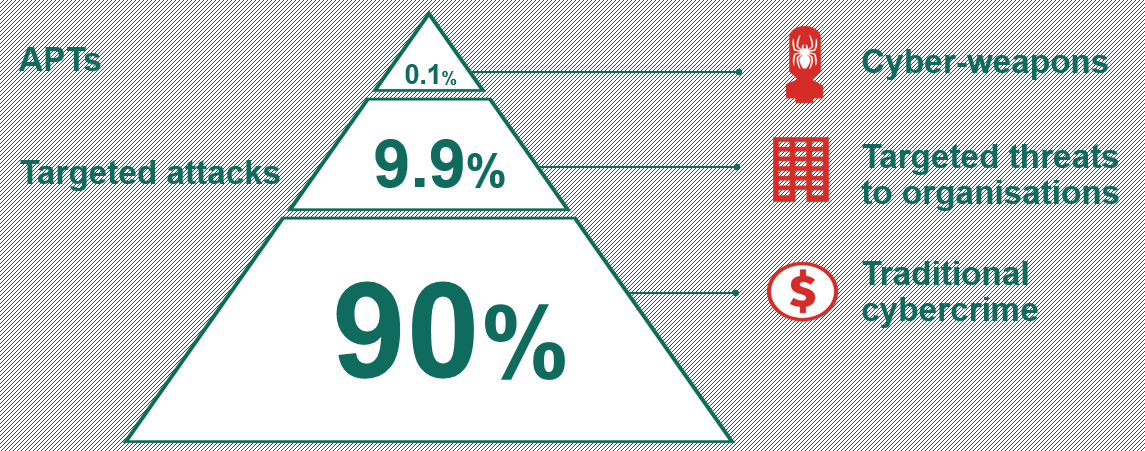

Одно из ключевых отличий кибербезопасности в B2C и B2B — типы угроз. Чаще всего в В2С угрозам всё равно, кого атаковать — чью защиту пробили, там и повезло. А вот в В2В надо делить угрозы на три типа:

-

Случайные (90% угроз) — те, которые свободно блуждают и попадают в организацию случайно.

-

Целевые (около 10% угроз) — их авторы знают, кого атакуют, какая защита в конкретной организации, стараются её обойти, проникнуть в компанию, а дальше действуют по обстоятельствам. Часто такие атаки осуществляют через поставщиков, их называют supply chain attack (атака на цепь поставок) — это когда хакеры сначала внедряются в программное обеспечение поставщика, а потом заражают системы компании. Такие атаки сейчас актуальны, так как проверить весь скачанный софт сложно. И это ещё одна ключевая особенность киберзащиты в В2В: нужно защищать не только свой периметр, но и всё, что приходит извне.

-

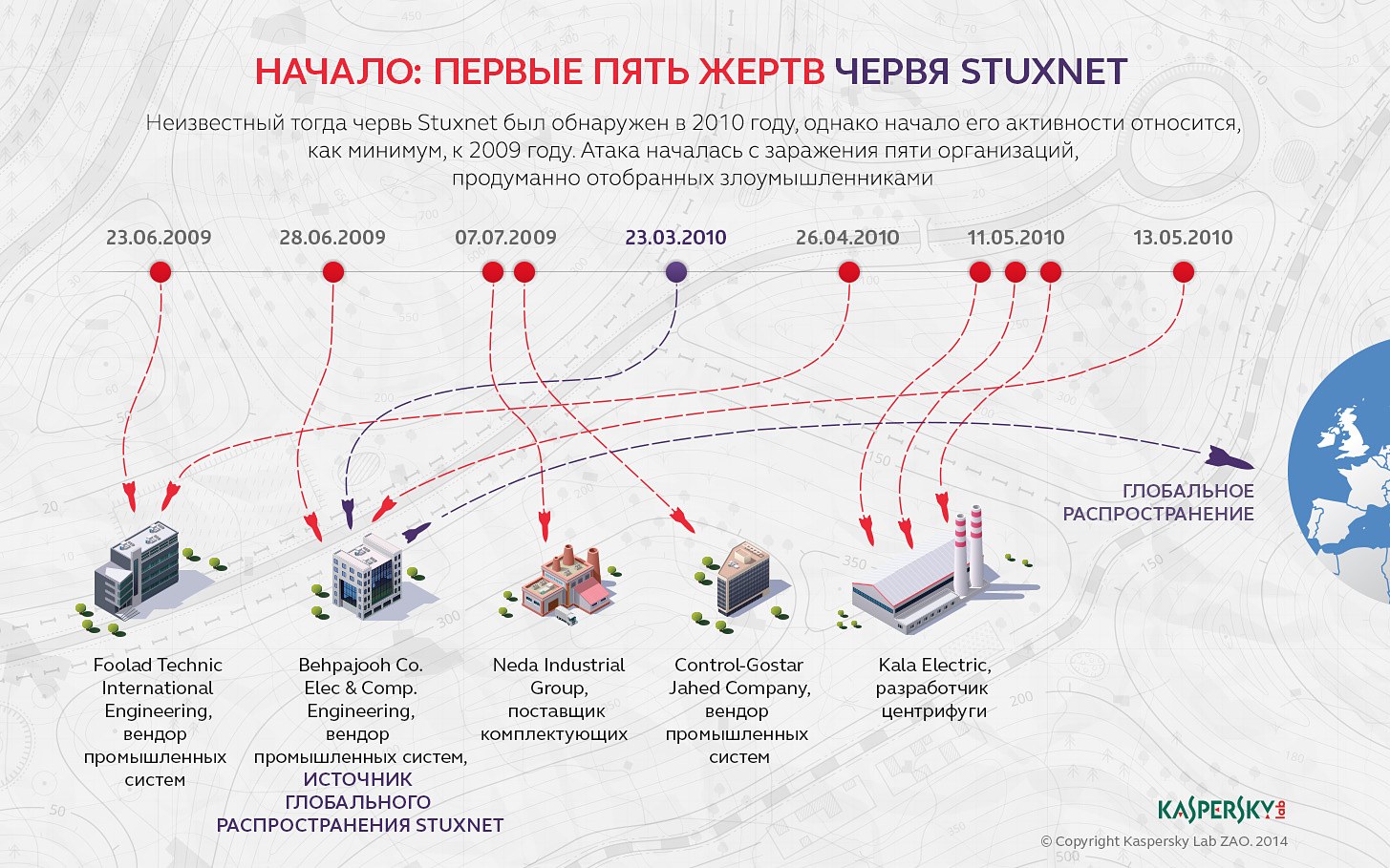

Кибероружие (0,1% угроз, или даже меньше). Это угрозы, которые пишутся настолько квалифицированными группировками, что есть подозрение — атаки спонсируются государством. Такие атаки не предназначены для извлечения прибыли. Например, есть предположения, что компьютерный червь Stuxnet разработан спецслужбами США и Израиля для операции против ядерного проекта Ирана. Предположительно, в 2009–2010 годах была атакована центрифуга по обогащению урана. При этом завод не был подключен к интернету, поэтому заражение произвели через завербованного сотрудника, пронесшего на территорию флешку с вредоносом.

Как компаниям защититься от киберугроз

В B2B недостаточно традиционного базового уровня защиты в виде антивирусов для конечных узлов. Его хватает только для атак первого типа, то есть случайных. Качество защиты от них легко проверить тестами.

При целевых атаках, когда злоумышленники знают, кого атакуют, пытаются обойти каждый из слоёв защиты, нужны более серьёзные меры. Тут цель защитного решения — сделать обход защиты максимально ресурсозатратным, чтобы цена атаки была выше, чем потенциальная выгода от пробива, помноженная на вероятность этого пробива. Например, в компании несколько защитных слоев: облачная защита, поведенческая защита, машинное обучение. Хакеру нужно пробиться сквозь все три — это дорого, требует большого количества ресурсов, возможно, будет невыгодно.

Для защиты от целевых атак есть специальные агенты, установленные на всех узлах организации, и некий центральный сервер, который обрабатывает получаемую мета-информацию и ищет в ней аномалии. То есть он сверяет поведение внутри сети с поведением, стандартным для этой организации. На основании такого сравнения защитная система делает выводы: всё в порядке или что-то идёт не так.

Упрощённый пример: сервер видит, что ночью компьютер бухгалтера соединяется с серверами в Китае, когда обычно он соединяется только с российскими серверами и только днём. О такой ситуации система оповещает администратора, который разбирается и решает, что делать. Либо система может сразу заблокировать устройство — это зависит от настроек. Так, в банке можно включить автоматическую блокировку подозрительных действий, а уже потом разбираться, в чём причина аномалии. Настройки зависят от того, насколько критичными могут быть последствия атаки на компанию.

В крупных организациях или организациях, которые зависят от защищённости данных, есть специальный отдел — SOC, security operation center, который мониторит угрозы, в том числе целевые.

Как работают хакеры

Хакеры довольно чётко делятся на «белых» и «чёрных». У одних моральный принцип — «не своруй», у других — «беру, что плохо лежит». Если речь о целевых атаках, как правило, они осуществляются не хакером-одиночкой, а несколькими людьми с чётким разделением обязанностей: кто-то занимается пробитием защиты, кто-то должен попасть внутрь, кто-то забрать деньги.

Если у компаний много виртуализированных ресурсов, хакер, попадающий внутрь, может получить большие полномочия и закодировать все рабочие станции, все серверы, а потом запросить выкуп. Работа компании в таком случае будет парализована. К сожалению, в таких ситуациях даже перевод денег злоумышленникам часто не решает проблему, поэтому лучше позаботиться о защите и бэкапе заранее.

Похожая ситуация была в компании Maersk — это транспортно-логистическая компания, мировой лидер в области морских контейнерных перевозок и портовых услуг. Она пострадала от вируса-вымогателя ExPetr, особенно пагубной атака оказалась для подразделения APM Terminals, управляющего работой десятков грузовых портов и контейнерных терминалов. Работа некоторых портов была парализована на несколько дней. Атака распространялась без участия человека при помощи remote code execution, то есть удалённого выполнения кода на взламываемом компьютере.

Шифрование и требование выкупа — актуальная угроза для бизнеса. На этот рынок сильно повлияли криптовалюты, до них у злоумышленников были проблемы с тем, как забрать деньги и не попасться.

Так, если из компании изъяли обычные деньги, например с помощью перевода, их нужно быстро обналичить, проще всего снять через банкомат. Это в группировке хакеров делают отдельные люди, так называемые дропы — люди в масках, которые подходят к банкомату и с ворованных карт снимают деньги. Дропы, как правило, не знают организаторов атаки и не могут их выдать, если будут пойманы с чужими деньгами.

Например, во время атаки с помощью компьютерного червя Carbanak из различных банков украли около миллиарда долларов. Группировка хакеров через электронную почту заражала компьютеры рядовых сотрудников, затем собирала данные, кто и за что в банке отвечает, потом заражала компьютеры нерядовых пользователей, выясняла, как переводятся деньги, и выводила их разными способами, в частности через банкоматы.

Заразить компьютер рядового сотрудника обычно несложно. Например, ему приходит письмо, составленное после изучения профиля в соцсетях, а там заманчивая ссылка, после клика на которую в компьютер попадает вирус. И далее злоумышленники ищут способы распространить вирус с первого заражённого компьютера на следующие. Это только одна схема, бывают и другие, например, когда в компанию внедряют инсайдера — то есть агента хакеров под видом сотрудника.

Службе безопасности компании после любого такого инцидента нужно осуществлять incident response, то есть расследование — важно понять, как произошла атака, чтобы в будущем улучшить защиту от угроз. Это нужно делать, даже если атака была предотвращена до вывода денег или шифрования всех серверов.

Почему блокчейн не гарантирует защиту от кибератак

Блокчейн нельзя считать полностью защищённым от киберугроз. Есть разные подходы и способы его взломать.

Одна из уязвимостей в том, что любая транзакция не сразу записывается в блокчейн, она сначала попадает в очередь. Пока транзакция не записалась, её можно успеть отменить. Отмена возможна и после записи блока с транзакцией в общую цепочку — блокчейн вовсе не невозвратный, как думают многие люди.

Например, в Канаде была атака на банкоматы, которые позволяют продать биткоины и получить наличные: с телефона криптовалюту переводят на банкомат, а он обменивает её на деньги. Из 45 таких банкоматов сняли все наличные, 200000 $. Что делали злоумышленники — переводили биткоины на банкомат, забирали деньги, а потом тут же отменяли транзакцию с телефона. В итоге у них на счету оставались биткоины и плюс живые деньги на руках.

Поэтому криптобиржи обычно требуют не один, а минимум шесть блоков подтверждения транзакции — из-за возможных отмен и того, что блоки иногда отлетают, образуется альтернативная цепочка. Чтобы понять, как такое происходит, надо разобраться в самом принципе записи транзакций в блокчейн. По идее цепочка блоков — единая для всех участников, её строят вместе, блок за блоком. Каждый участник системы занят тем, что ищет следующий блок, который можно включить в цепочку.

Представьте, что у вас много перевёрнутых стаканчиков, нужно найти в одном из них шарик для пинг-понга. Вы открываете один за другим до тех пор, пока не найдёте. Примерно так люди занимаются майнингом, и тратят на это космическое количество электричества.

Иногда бывает так, что два счастливчика находят блоки одновременно, в итоге строится две цепочки. Или кто-то один с большими мощностями строит альтернативную финансовую историю, свою цепочку. Он не может отобрать чужие деньги, но может завести свою криптовалюту на биржу, дождаться пока она их зачислит, а потом отменить перевод в своей цепочке: криптовалюта снова в кармане плюс баланс на бирже, который можно вывести.

Такие схемы уже проводили с некоторыми криптовалютами. И это также возможно с биткоином: 80% его майнинговых мощностей сейчас находится в Китае, если их консолидировать, реально построить альтернативный блокчейн.

В 2018 году была атака на криптобиржу с переписыванием блокчейна Bitcoin Gold. Хакер украл примерно 18 млн $, захватив 51% вычислительных мощностей сети и модифицировав детали транзакций в блокчейне криптовалюты. Злоумышленник вносил средства на биржу и тут же выводил их назад, отменяя транзакцию. Так он накопил монеты на собственном кошельке.

Для защиты от альтернативных цепочек биржа вынуждена проверять достоверность транзакций, требуя уже не шесть блоков цепочки, а например 100. Ведь чем длиннее должна быть альтернативная цепочка хакера, тем больше мощностей ему нужно, чтобы её построить.

Есть и другие варианты взлома криптобирж. Например, взлом их кошельков. На самом деле, кошелек, на котором находится криптовалюта, — просто секретный ключ. Если кто-то прочитает ключ, то получит доступ к деньгам, которые там лежат.

Поэтому на криптобиржах есть холодный и горячий кошельки. Горячий кошелек нужен, чтобы пользователь мог свободно вводить и выводить коины, пользоваться ими. А все депозиты, то есть бо́льшая часть криптовалюты пользователя, лежат на холодном кошельке. Для лучшей защиты криптобиржи делят средства в пропорции 95% на холодный кошелек и 5% на горячий.

Когда горячий кошелек истощается, деньги на него переводят с холодного кошелька, но не просто так: есть понятие мультиподписи — транзакцию должны подтвердить несколько человек, например, директор криптобиржи и специалист по безопасности.

Так, в Японии украли 400 млн долларов с биржи Coincheck, потому что там не было холодных кошельков. Но даже их наличие не даёт 100% защиты. Например, в 2014 году был известный взлом биржи mt.gox. Злоумышленники получили доступ к горячим кошелькам, опустошали их, но так как бухгалтерия была построена плохо, владелец биржи перекидывал новые монеты с холодных кошельков. В итоге хакеры смогли увести более 850 000 BTC. 200 000 BTC потом внезапно нашли у себя.

Как понять, откуда пришла кибератака

После кибератаки сначала проводят физический анализ того, что произошло. Потом разбирают программное обеспечение до строчки кода, в некоторых случаях нужно выяснить — вирус это был или какой-то программный баг. Иногда если злоумышленники грамотно затерли следы, уже ничего нельзя обнаружить.

Вернёмся к истории с атакой на иранский завод. Там сначала поняли, что центрифуги сломались, потому что вращались с неверной скоростью. Стали разбираться, почему. Оказалось, система контроля над центрифугами была заражена, в коде обнаружили тело вредоноса. Дальше уже выясняли, как он туда попал. В итоге поняли, что его пронёс сотрудник, заразил компьютер, управляющий этим контроллером, а уже оттуда червь попал в контроллер.

Выяснить происхождение атаки, то есть из какой она страны, кто за ней стоит, можно только по косвенным признакам.

Приведу пример: вы настроили радио, по которому говорят по-немецки. Вы слышите, что вещатель — немец, и он, допустим, говорит «Доброе утро», когда в Германии утро. Много фактов за то, что радиостанция расположена в Германии. С другой стороны, она может находиться в Австрии или где-то ещё.

Косвенные факты не всегда позволяют точно определить, откуда была атака, также их можно подделать.

Например, была атака во время Олимпийских игр в Южной Корее — Olympic Destroyer, когда злоумышленники вывели из строя официальный сайт олимпиады, сеть Wi-Fi на стадионе и помешали прямой трансляции события. Внутрь вируса были вшиты определённые показатели, их называют фичи, которые указывали на одну страну — Северную Корею. Но при детальном анализе выяснилось, что это ложные фичи, за атакой стоит кто-то другой.

С одной стороны, есть определённые факторы, которые могут указывать на происхождение вируса, с другой стороны, атрибуция вредоносного кода — крайне зыбкая вещь.

Кроме анализа самой атаки, можно проводить атрибуцию по жертвам — кому было выгодно нападение. Ещё учитывают инструментарий: какие библиотеки и уязвимости использовали хакеры.

Киберугрозы из-за уязвимости программного обеспечения

В любом программном обеспечении есть уязвимости. Существуют эксплойты — специальные программы, написанные, чтобы эти уязвимости использовать для атаки. Если разработчик знает, где уязвимость, он может поставить какой-то патч — программу или часть программы для устранения проблем в ПО. Патч будет защищать от кибератаки в этом слабом месте.

Также есть эксплойты нулевого дня — они написаны для использования уязвимостей, о которых ещё не знает разработчик. Для них нет патчей, способных устранить угрозу, нужны специальные технологии превентивной защиты от эксплойтов. Если такие технологии не используются, устройство или система будут беззащитны перед нападением.

Использовать эксплойты нулевого дня для атак дорого, поэтому их не применяют для массовых нападений, только для целевых. Выбирается конкретная цель, если атака на неё оправдывает использование дорогого эксплойта, его используют. Если нет — ищут другие подходы.

Уязвимости в программном обеспечении, неизвестные разработчикам, постоянно ищут и закрывают патчами. Также производители ПО, та же Apple, покупают информацию об уязвимостях, стимулируя исследователей искать их в различных приложениях. С исследователем, нашедшим слабое место, заключают соглашение — он какое-то время не разглашает подробности об уязвимости, чтобы компания успела разработать патч и накатить обновления. Кроме такого легального рынка, есть чёрный рынок, там злоумышленники могут продать или купить информацию об уязвимостях в программном обеспечении или сами эксплойты.

Квантовый компьютер сломает все шифры или нет?

Есть страшилка, что квантовый компьютер будет легко справляться со всеми современными системами шифрования. На самом деле, чтобы защититься от этого, нужно добавить к текущему стандартному, не квантово-устойчивому шифрованию ещё одно — квантово-устойчивое. Есть алгоритмы шифрования, которые на квантовом компьютере решаются не быстрее, чем на обычном. Однако может оказаться, что они легко решаются обычным компьютером, поэтому стоит использовать два типа шифрования.

Основная проблема не в том, чтобы защититься от квантового компьютера, а в том, что уже сейчас сохраняют зашифрованные данные, которые будут полезны в будущем. Это значит, что на особо важные данные нужно навешивать двойную защиту уже сейчас, не дожидаясь момента, когда квантовые компьютеры научатся взламывать шифры.

Как бизнесу защищаться от киберугроз

-

Учитывать, что против компаний могут быть не только случайные атаки — особенно опасны целевые нападения, когда хакеры изучают защиту конкретной организации, ищут в ней слабые места, заражают компьютеры сотрудников или засылают внутрь агента.

-

Проверять и защищать не только свой периметр, но и программное обеспечение, получаемое от любых поставщиков.

-

Использовать технологии превентивной защиты от эксплойтов нулевого дня — программ, написанных для уязвимостей программного обеспечения, о которых не знают разработчики и нет встроенной защиты.

-

Обеспечить несколько слоев антивирусной защиты, чтобы атака на бизнес стала сложной и невыгодной злоумышленникам.

-

Проводить расследование по всем инцидентам с удачными и неудачными кибератаками, чтобы постоянно улучшать защиту.

Мнение редакции может не совпадать с мнением автора. Ваши статьи присылайте нам на 42@cossa.ru. А наши требования к ним — вот тут.